Отпечатки TLS Cloudflare: что это и как это решить

Nikolai Smirnov

Software Development Lead

28-Feb-2025

Cloudflare — одна из наиболее широко используемых служб веб-безопасности и оптимизации производительности, предлагающая защиту от DDoS-атак, бот-трафика и различных автоматизированных угроз. Среди множества мер безопасности, отпечаток TLS (TLS fingerprinting) играет решающую роль в идентификации и блокировке подозрительных подключений. Эта технология анализирует характеристики TLS-handshake клиента, чтобы определить, исходит ли он от легитимного браузера или бота.

Для веб-скрейперов, исследователей и разработчиков, работающих с автоматизированным просмотром, отпечаток TLS Cloudflare может стать серьезным препятствием. Если ваши запросы не соответствуют запросам реального браузера, Cloudflare может заблокировать их или потребовать пройти CAPTCHA. В этой статье мы рассмотрим, как работает отпечаток TLS Cloudflare и эффективные методы его обхода, используя передовые технологии и реализации кода.

Что такое отпечаток TLS?

Transport Layer Security (TLS) — это криптографический протокол, обеспечивающий безопасность интернет-связи. Когда клиент (например, браузер, бот или клиент API) подключается к серверу, он инициирует TLS-handshake, в ходе которого обе стороны согласовывают параметры шифрования для установления защищенного соединения.

В этом процессе определенные характеристики handshake, включая:

- версии TLS

- наборы шифров (такие как

TLS_AES_128_GCM_SHA256, определенные в RFC 8446 - Спецификация TLS 1.3 - методы сжатия (хотя сжатие TLS устарело из-за проблем безопасности)

- расширения (такие как ALPN, SNI и OCSP stapling, которые влияют на согласование протокола и проверку сертификатов)

объединяются для формирования уникального отпечатка. Поскольку разные клиенты реализуют TLS немного по-разному, этот отпечаток может надежно идентифицировать программное обеспечение, отправляющее запрос.

Cloudflare и другие поставщики безопасности используют этот метод для обнаружения небраузерных клиентов, таких как инструменты автоматизации и скрейперы, сравнивая их отпечатки TLS с отпечатками известных браузеров. Если отпечаток запроса не соответствует ожидаемой модели, он может быть оспорен или заблокирован.

Использование отпечатка TLS в Cloudflare

Cloudflare использует JA3 fingerprinting для повышения безопасности, анализируя уникальные характеристики TLS-handshake клиента, которые преобразуются в хеш-строку (JA3 hash). Это позволяет Cloudflare различать реальные браузеры и нестандартные клиенты, такие как боты или веб-скрейперы. Если скрипт на Python, например, использует библиотеку requests по умолчанию, его отпечаток JA3 будет отличаться от отпечатка браузера, что приведет к блокировке или запросу на подтверждение.

Как это работает:

TLS-handshake включает в себя согласование криптографических параметров (например, наборов шифров), которые варьируются у разных клиентов. Cloudflare использует эти вариации для генерации уникального JA3-хеша. Если хеш не соответствует типичным отпечаткам браузеров, запрос может быть помечен как подозрительный.

Как проверить свой отпечаток JA3:

Вы можете проверить свой отпечаток JA3, используя следующие методы:

- Используя Bash:

bash

curl --tlsv1.2 --tls-max 1.2 --ciphers DEFAULT https://ja3er.com/json- Используя Python:

python

import requests

response = requests.get("https://ja3er.com/json")

print(response.json())Последствия для веб-скрейпинга

Cloudflare может блокировать или оспаривать запросы от небраузерных клиентов на основе их отпечатка JA3. Для решения этой проблемы веб-скрейперам может потребоваться имитировать поведение браузера, используя такие инструменты, как Selenium, Playwright или прокси-сервисы для вращения отпечатков и предотвращения обнаружения.

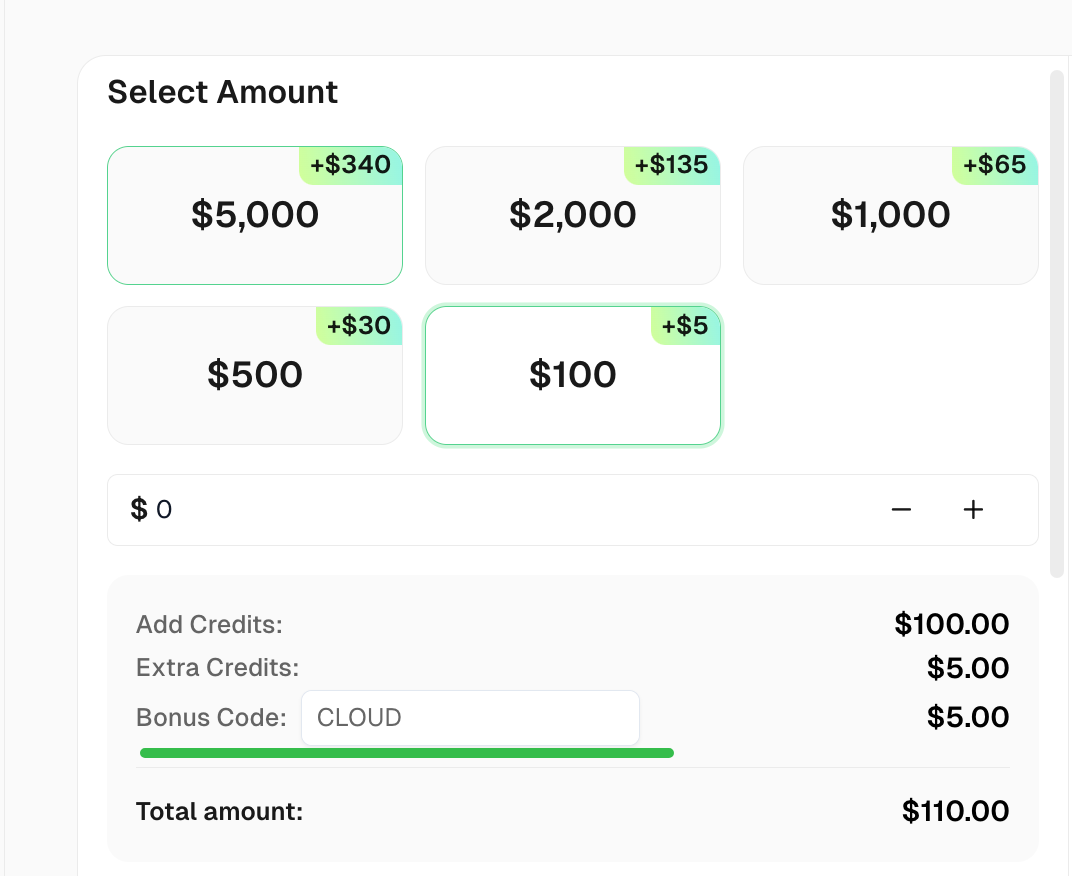

Затрудняетесь полностью обойти Cloudflare?

Запросите свой Бонусный код для лучших решений CAPTCHA — CapSolver: CLOUD. После его использования вы получите дополнительный бонус 5% после каждой подписки, без ограничений

Как Cloudflare использует отпечаток TLS для блокировки ботов

Почему отпечаток TLS эффективен

Отпечаток TLS Cloudflare эффективен, потому что:

- Браузеры имеют разные отпечатки TLS: Реальные браузеры (Chrome, Firefox, Edge) генерируют узнаваемые TLS-handshake.

- Боты и скрипты имеют предсказуемые шаблоны: Многие инструменты автоматизации (например,

requestsв Python, Puppeteer с настройками по умолчанию) используют фиксированные или устаревшие конфигурации TLS. - Отпечатки TLS трудно подделать: В отличие от строк user-agent, которые легко изменить, для изменения отпечатка TLS требуется точный контроль над низкоуровневыми настройками SSL/TLS.

Как Cloudflare блокирует подозрительных клиентов

Cloudflare собирает отпечатки JA3 от входящих соединений и сравнивает их с базой данных известных отпечатков браузеров. Если происходит несоответствие, Cloudflare может:

- Запросить подтверждение с помощью CAPTCHA

- Полностью заблокировать запрос

- Пометить запрос для дальнейшей проверки

Если вы запускаете веб-скрейперы или автоматизированные инструменты, неспособность имитировать отпечаток TLS реального браузера, скорее всего, активирует защитные механизмы Cloudflare.

Как обойти отпечаток TLS Cloudflare

1. Используйте реальный браузер с фреймворками автоматизации

Вместо использования базовых HTTP-библиотек, таких как requests, переключитесь на инструменты автоматизации браузера, такие как:

- Selenium (с undetected-chromedriver)

- Puppeteer (headless Chrome на основе Node.js)

- Playwright (автоматизация для нескольких браузеров)

Пример с Playwright:

python

from playwright.sync_api import sync_playwright

with sync_playwright() as p:

browser = p.chromium.launch(headless=True)

context = browser.new_context()

page = context.new_page()

page.goto("https://ja3er.com/json")

print(page.content())Эти фреймворки наследуют отпечатки TLS реальных браузеров, что делает их труднее обнаружить по сравнению с прямыми HTTP-запросами.

2. Имитируйте TLS-handshake браузера

Если вы должны использовать HTTP-библиотеки, такие как requests в Python, измените свои запросы, чтобы они соответствовали отпечатку реального браузера, используя:

- Библиотеки TLS-клиентов: Используйте

tls-clientилиcurl_cffiв Python для отправки запросов с реалистичными конфигурациями TLS. - Пользовательские заголовки: Убедитесь, что ваши HTTP-заголовки соответствуют заголовкам реального браузера.

- Подделка JA3: Создайте отпечаток JA3, соответствующий браузеру, используя такие инструменты, как

ja3transport.

Пример использования tls-client:

python

from tls_client import Session

session = Session(client_identifier="chrome_114")

response = session.get("https://targetwebsite.com")

print(response.text)3. Используйте жилые или вращающиеся прокси

Cloudflare может связывать отпечатки TLS с IP-адресами, поэтому использование:

- Жилых прокси (например, IPRoyal, Smartproxy)

- Вращающихся прокси (автоматически меняющие IP-адреса для каждого запроса)

может снизить вероятность обнаружения, особенно в сочетании с реалистичными настройками TLS.

4. Используйте headless-браузер с настройками

При использовании headless-браузеров (например, Puppeteer, Playwright), убедитесь, что вы:

- Включили режим stealth (например, плагин Puppeteer Stealth)

- Избегаете свойств navigator по умолчанию (которые могут раскрыть автоматизацию)

- Соответствуете разрешению экрана и размеру окна реального браузера

Пример использования Puppeteer Stealth:

javascript

const puppeteer = require('puppeteer-extra');

const StealthPlugin = require('puppeteer-extra-plugin-stealth');

puppeteer.use(StealthPlugin());

(async () => {

const browser = await puppeteer.launch({ headless: true });

const page = await browser.newPage();

await page.goto('https://ja3er.com/json');

console.log(await page.content());

await browser.close();

})();5. Службы решения Cloudflare

Такие сервисы, как CapSolver, предоставляют специализированные решения для проблем Cloudflare, включая обнаружение отпечатков TLS.

Заключение

Отпечаток TLS Cloudflare — это сложная технология, используемая для обнаружения и блокировки автоматизированных запросов путем анализа TLS-handshake клиента. Однако, понимая, как работает JA3 fingerprinting, и реализуя автоматизацию браузера, подделку JA3 и вращение прокси, можно обойти механизмы обнаружения Cloudflare.

Для более простого решения CapSolver предлагает специализированные услуги для обработки проблем Cloudflare, включая отпечатки TLS, поэтому вы можете сосредоточиться на задачах скрейпинга без лишних хлопот.

Часто задаваемые вопросы

1. Что такое TLS и почему это важно?

TLS (Transport Layer Security) обеспечивает безопасную связь путем шифрования данных между клиентами и серверами, предотвращая несанкционированный доступ и манипулирование данными.

2. Как защитить мой веб-сайт от DDoS-атак?

Используйте такие службы, как Cloudflare, для защиты от DDoS, реализуйте ограничение скорости, используйте брандмауэры веб-приложений (WAF) и следите за актуальностью программного обеспечения.

3. Что такое CAPTCHA и почему она используется на веб-сайтах?

CAPTCHA — это тест, используемый для различения людей и ботов, защищающий веб-сайты от злоупотреблений со стороны автоматизированных скриптов и предотвращающий спам.

4. Как устранить неполадки с ошибкой SSL/TLS Cloudflare?

Проверьте установку SSL-сертификата, убедитесь в правильности настроек SSL/TLS Cloudflare, проверьте поддержку версии TLS и исключите проблемы с брандмауэром или DNS.

5. Как улучшить безопасность моего веб-сайта?

Используйте HTTPS, реализуйте WAF, регулярно обновляйте программное обеспечение, включите двухфакторную аутентификацию, защититесь от DDoS и делайте резервные копии данных.

Дисклеймер о соблюдении: Информация, представленная в этом блоге, предназначена только для справочных целей. CapSolver обязуется соблюдать все применимые законы и нормы. Использование сети CapSolver для незаконной, мошеннической или злоупотребляющей деятельности строго запрещено и будет расследовано. Наши решения для распознавания капчи улучшают пользовательский опыт, обеспечивая 100% соблюдение при помощи в решении трудностей с капчей в процессе сбора общедоступных данных. Мы призываем к ответственному использованию наших услуг. Для получения дополнительной информации, пожалуйста, посетите наши Условия обслуживания и Политику конфиденциальности.

Ещеe

Как обойти защиту Cloudflare JS при веб-скрапинге и автоматизации

Научитесь решать JavaScript-вызов Cloudflare для бесшовного веб-скрапинга и автоматизации. Откройте для себя эффективные стратегии, включая использование headless-браузеров, ротацию прокси и использование расширенных возможностей решения CAPTCHA от CapSolver.

Nikolai Smirnov

05-Mar-2025

Отпечатки TLS Cloudflare: что это и как это решить

Узнайте о применении Cloudflare TLS-фингерпринтинга в целях безопасности, как он обнаруживает и блокирует ботов, и изучите эффективные методы решения этой проблемы для веб-скрейпинга и автоматизированного просмотра.

Nikolai Smirnov

28-Feb-2025

Как извлечь данные с сайта, защищенного Cloudflare

В этом руководстве мы рассмотрим этичные и эффективные методы извлечения данных с веб-сайтов, защищенных Cloudflare.

Ethan Collins

20-Feb-2025

Как решать задачи Cloudflare с использованием Python и Go в 2025 году

Поделюсь информацией о том, что такое Cloudflare Turnstile, используя Python и Go для этих задач, может ли Turnstile обнаружить Python-скрейперы и как эффективно обойти его с помощью таких решений, как CapSolver.

Nikolai Smirnov

05-Nov-2024

Как обойти капчу Turnstile Cloudflare с помощью Selenium

В этом блоге мы рассмотрим несколько эффективных способов обхода Captcha Turnstile от Cloudflare с помощью Selenium.

Nikolai Smirnov

11-Oct-2024

Руководство по решению капчи Cloudflare Turnstile в Java для веб-автоматизации

Узнайте, как автоматизировать взаимодействие с веб-сайтами на Java и обойти CAPTCHA Cloudflare Turnstile с помощью практических инструментов и методов программирования.

Nikolai Smirnov

08-Oct-2024